コンサルファーム4年目で転職しました(自動車セキュリティコンサルで経験できること)

こんにちは。かなり久々に更新しますので、書き方はあまり覚えておらず、読みづらかったら申し訳ありません。今年は色々アウトプットしていこうと思い、まずはこの記事を書くことにしました。

※この記事は私が独断と独自の知識で書いたものであり、どの企業とも一切関係ありません

また、久々に書くということでちょっと前に流行っていたObsidianを活用してみました。様々なプラグインがあり、Git Hubへの自動バックアップもできて便利ですね。

目次

自己紹介

以前大昔に書いた私に関する記事は以下になります。

前職ではデロイトトーマツグループの1社である「デロイトトーマツサイバー合同会社」にて、自動車セキュリティのコンサルティング業務に従事してました。

メインの分野としては、自動車セキュリティにおける法律・規格・マネジメント・ガバナンスでした。

現在は、別のシンクタンク系のコンサルティング企業にて、引き続き自動車セキュリティの業務に従事しておりますが、今後はもう少し技術寄りの業務に携われると期待しています。

ちなみに2023年には山梨に移住し、基本的には平日はリモートワーク、土日には山に登る生活をしています。

この記事ではなすこと

以下について、自分なりにまとめました。

- 入社〜退社までに何をしていたか/何があったか

- 自動車セキュリティ(車載セキュリティ)の現状はどんな感触か

- 今後どうしていきたいか

こんな人向け

以下の人には参考になるかもしれません。

- 新卒でコンサルティングファームへ入社した方

- 第二新卒、もしくは20代あたりにコンサルティングファームへ転職した方

- コンサルティングファーム(もしくはコンサル関係)への転職を検討されている方

- 自動車のセキュリティ動向についてなんとなく知りたい人

前職は何をしていたか

冒頭に書いた通り、前職はデロイトトーマツサイバー合同会社というところで自動車セキュリティに関する様々な業務を行っていました。

整理すると、大きく以下の業務がありました。

- セキュリティアドバイザリ業務

- セキュリティ体制構築支援

- セキュリティ認証(CSMS認証)取得支援

- セキュリティエビデンス作成支援

- セキュリティリスクアセスメント実施

- セキュリティテスト実施

- その他

- 標準化・業界貢献活動

- 他業界の技術動向・法規動向の調査

- 業界団体からのセキュリティアドバイザリ

- ワーキンググループ貢献活動

一つ一つについての詳細はここには書きませんが、大手企業や業界の代表団体に対して様々な業務を提供できたのは良い経験となりました。

特に多かった案件は、上記のうち「セキュリティ体制構築支援」と「セキュリティリスクアセスメント実施」です。

セキュリティ体制構築支援とは

ここでは、特に自動車OEMやサプライヤなどにおいて求められるCSMS(Cyber Security Management System)の認証を取得するために必要な体制の構築支援を意味します。

検索いただくとたくさんの記事がヒットすると思いますが、現在日本国内において新しい自動車を販売するためには、その型式ごとに取得が必要となる「型式認証(Vehicle Type Approval, VTA)」と、その自動車を作るOEMがきちんとしたセキュリティ体制を構築していることを証明する「プロセス認証」の2つが必要です。

前職では、このプロセス認証に向けた体制構築支援をしてました。

セキュリティリスクアセスメント実施とは

「型式認証」の取得では、認証を取得する対象車両の型式毎に必要なエビデンス作成が求められます。

例えば、トヨタのプリウスには年式やグレードが異なるものが様々あると思いますが、それぞれは型式と呼ばれる単位で分けられており、それぞれごとにセキュリティ的にOK!というエビデンスを作成し、当局に提出が必要となるわけです。

セキュリティリスクアセスメントは、以下のようにV字の開発プロセスにおいても左側に位置し、開発前の事前検証に当たる業務であり、机上での検証になります。

ここで発見されたセキュリティリスクについては、設計・構想に立ち戻りリスクがなくなるように修正もしくは対策導入の上、再度アセスメントを行い検証します。

なぜ転職することにしたのか

もともと、自動車のCANをいじったり、クラウドを触ったりなど技術的な領域に関与したいと思っていたのですが、思ったより前職ではそういった業務に関与することができないまま4年と半年ほどが過ぎてしまいました。

どうやら私はコンサルティングそのものがある程度向いていたようで、物事の課題を分解し、整理し、その解決策をまとめお客様へ提示する、という一連の流れをうまく回すことができていました。

また、小規模ではあるもののプロジェクトリードと任せていただくなど、ある程度は自身で業務と回せるようになっていました。

経験としては、先程述べたように、デロイトだからできるような大きな規模の案件をいくつか積むことができましたが、ペンテスト等、もう少し技術寄りの領域についても学び、自動車セキュリティ全体を深く知りたいと感じていました。

そこで、現在の会社の方からお話をいただき、1年以上検討したのち転職しました。

どうするべきだったのか?

これは自動車という業界に関係ないのですが、近年セキュリティの分野でも優秀な学生はコンサルティングファームへ吸い込まれる、、、もといコンサルティングファームへ入社することが多いのではないでしょうか。

研究室訪問等を行い、事前に優秀な学生を見つけておいて、インターンシップ等を通してコンサルティングという業務を知ってもらう等、近年は新卒採用もかなり積極的になってきているように感じています。

コンサルティングファームといっても、ラボやレッドチーム、ブルーチームといった技術的に特化した専門的なチームを備えている企業もいくつかあり、そこへ配属となれば良いかもしれません。

ですが、特に私のように自動車×セキュリティの技術的なチームとなると、新卒入社やチームの関係等あり配属は難しかったかもしれません。

もちろん、これまで学んだ知見をコンサルティングを通じてお客様へ提供しつつ、総合的な知識を広げていきたいという方もいるかもしれません。

私の場合は、自動車セキュリティ一本でやっていく!そのためにはもっと深いところまで関与しないと難しい、ということをひしひしと感じ、最終的には事業会社でもやっていけるようなスキルを身に着けたいと思い転職にいたりました。

私が就職したのは2019年とセキュリティのコンサルティングというのはまだまだ業界的にはボリュームが小さく、新卒で就職するような業界ではありませんでした。そのため、現在入社を考えている方は、「コンサルに向いているか」「これからも知識を吸収しつつ、それらをお客様へ提供していく自身はあるか」、あとは「コミュニケーションは得意か」を改めて考えてみると良いかと思います。

また、デロイトにもそうした私の希望するようなチームがなくはなかったのですが、私の中では自動車業界に関与すること>技術的な業務をすること、であったため、各業務はそれなりに楽しみつつやっており、私の希望をマネジメント層の方々がキャッチアップできていなかった(気づいていなかった)のも大きかったかと思います。

4年間の振り返り

入社〜転職までのざっくりとした出来事をまとめました。

入社してから1年と経たずにコロナ禍となり、リモートワークがベースとなりました。あれからすでに4年ほど経過していますが、情勢は大きく変わりましたね。

その後、2回ほど昇格し、シニアコンサルタントまで上がりました。 (アナリスト→コンサルタント→シニアコンサルタント→マネージャ→・・・偉い人)

その間に、BlackHatとDefconの現地参加や、ある企業のUS本社への出張など貴重な経験を積みつつ、合間に資格を取ったりしていました。

2022年から山登りの頻度が上がっており、最近では完全に仕事<趣味の配分となってしまっていますが。。。

詳しくはかけませんが、キャリアのスタートは良かったと思っているものの、同じ時間でより濃密な経験をしている方々もいますので、歯がゆくもあります。

自動車セキュリティ業界のいま(2024.01)

規格と法規認証

代表的な法規と規格等の関係をまとめると大凡以下のイメージです。

国連法規であるUN-R155も2021年3月に発行されてから随分経過しました。

UN-R155を満たすために参照される、自動車セキュリティのデファクトスタンダード的な規格であるISO/SAE 21434も、今ではかなり普及しているかと思います。

2022-03-31でStatus: Published (60.60)となっており、現在の最新版となります。 ISOのTechnical CommitteesはISO/TC 22/SC 32となっており、関連している活動についても確認することができます。

また、このISO/SAE 21434に従っている=UN-R155に従っていることを確認するため、監査する必要があります。このための規格がISO/PAS 5112:2022になります。これはISO 19011を自動車分野に適用したものとなります。

今後の法規認証の流れ

昨年2022年7月にコネクティッドカー(OTAによるアップデート機能がついている車両)を対象にCS法規が適用されました。

それまでにプロセス認証(CSMS体制の構築)は完了している自動車OEM企業が多いはずです(おそらく。。)。

今後は以下のような各社における対応や、流れが生まれると考えています。

- 2024年1月 非コネクティッドカー(OTAによるアップデートができない車両)、すなわちこれから発売されるほぼ全ての車両に対するCS法規の適用開始

- サイバーセキュリティの要素がまったくない車両は事実上認証取得が不要と思われる

- 2024年7月 コネクティッドカーの継続生産車に対するCS法規適用開始

- 2022年7月に認証取得済みの場合でも再認証が必要

- 海外(非WP29加入国・地域=CSMS認証取得が必須ではない地域)へのCSMSの拡張

- USではNHTSA BP等、各地域の法規への対応も合わせて実施が必要

- 他のセキュリティ関連法規との整合・マージ

- CSMSの内部監査組織の立ち上げ、内部監査の実施

- 当局による3年に一度の監査に向け、内部での監査が求められる

- US等、CSMS認証取得が必須ではない地域での内部監査組織の立ち上げが実質的に求められる

- 2026年5月 非コネクティッドカーの継続生産車に対するCS法規適用開始

- つまり2022年以前の車両でも、CS要素があり継続生産する場合は改めて追加対応等が求められる

2022年時点では急遽立ち上げ、構築したCSMSも、2025年の監査におけるエビデンス提出のため、今年は色々準備することが多くなりそうです。

参考文献

自動車サイバーセキュリティ対策に関する国際標準規格「ISO/SAE 21434」の概要と対応のポイント(株式会社 ヴィッツ)

自動車サプライヤに押し寄せるUN-R155への対応要求と、取りうる対応策(Accenture)

自動車サイバーセキュリティ対策で準拠すべき法規や規格、対策のポイントとは(NEC)

今後のキャリアについて

とりあえず、今できることをキャッチアップしつつ、弊社で3〜5年は修行させていただこうと思っています。

まずは「ペンテスト系」「法規係」「コンサル業務全般」を軸に知見を続けて蓄えていき、その後事業会社のCISOのようなポストを狙うか、起業をするか、、、と画策しています。

もし興味がある方がいれば、ぜひお声がけください。

最後に

趣味も色々経験つみつつ、今年は以下の目標を立てています。

- ペンテストの経験を積む

- OSCPの取得、、、まではいかなくとも勉強と準備する

- 英語を継続的に勉強する

- TOEICを3回以上受験する

- ビズメイツを継続受講する(弊社で受けさせてくれるらしい)

- 情報処理(春・秋)を受験する

- ブログ記事を年間で3つ以上書く(Qiita等プラットフォーム問わず)

今年はBlackHatとDefconをラスベガス現地での参加ができると良いなと思っています。 まず第一に、折角転職したので弊社だからできることをたくさん吸収しつつ、恩返しができたらと考えています。

この記事が誰かの参考になれば幸いです。

MatchX Gatewayの紹介

今回は「MatchX」というLoRaWANサービスを提供している企業の「MatchX」という企業のLoRaWANゲートウェイを紹介します。

そもそも、MatchXはドイツの会社なのですが、どうやらLoRaWAN関係の情報を検索している中で、日本で情報を発信しているLoRaWAN関係の人として見つかったのが私だったようで、Slackなどを介して連絡を頂きました。

実際に日本へ何度か足を運んでいるようで、実際に顔を合わせた際に今回紹介するゲートウェイを頂いたので紹介します。

MatchX Gatewayについて

製品のページはこちらになります。

価格は400ユーロドルなので、5万円弱といったところでしょうか。

1. 技適について

2019年末、総務省は「技適身的取得機器を用いた実験などの特例制度」を発表しました。

日本ではLoRaWANは920MHz帯を利用しています。こうした通信時に電波を発する機器は原則「技適」の取得が必要なことは皆さんご存知だと思います。

総務省が発表した特例制度は、技適を取得していなくても短期間の実験などを目的とした場合は、申請することで利用可能となるというものでした。

今回MatchXのGatewayは、日本の技適(Japanese Certification)を取得しているため、デモとして動作確認はもちろん、販売も可能となっています。

2. MatchX Gateway開封

MatchX Gatewayには、電源用アダプタ、アンテナ2本、本体、固定用具の4つが同梱されています。

なお、1枚の紙のガイドだけ同封されていたため、適当にWEBサイトを参考にしました。利用方法などについては以下を参考に。

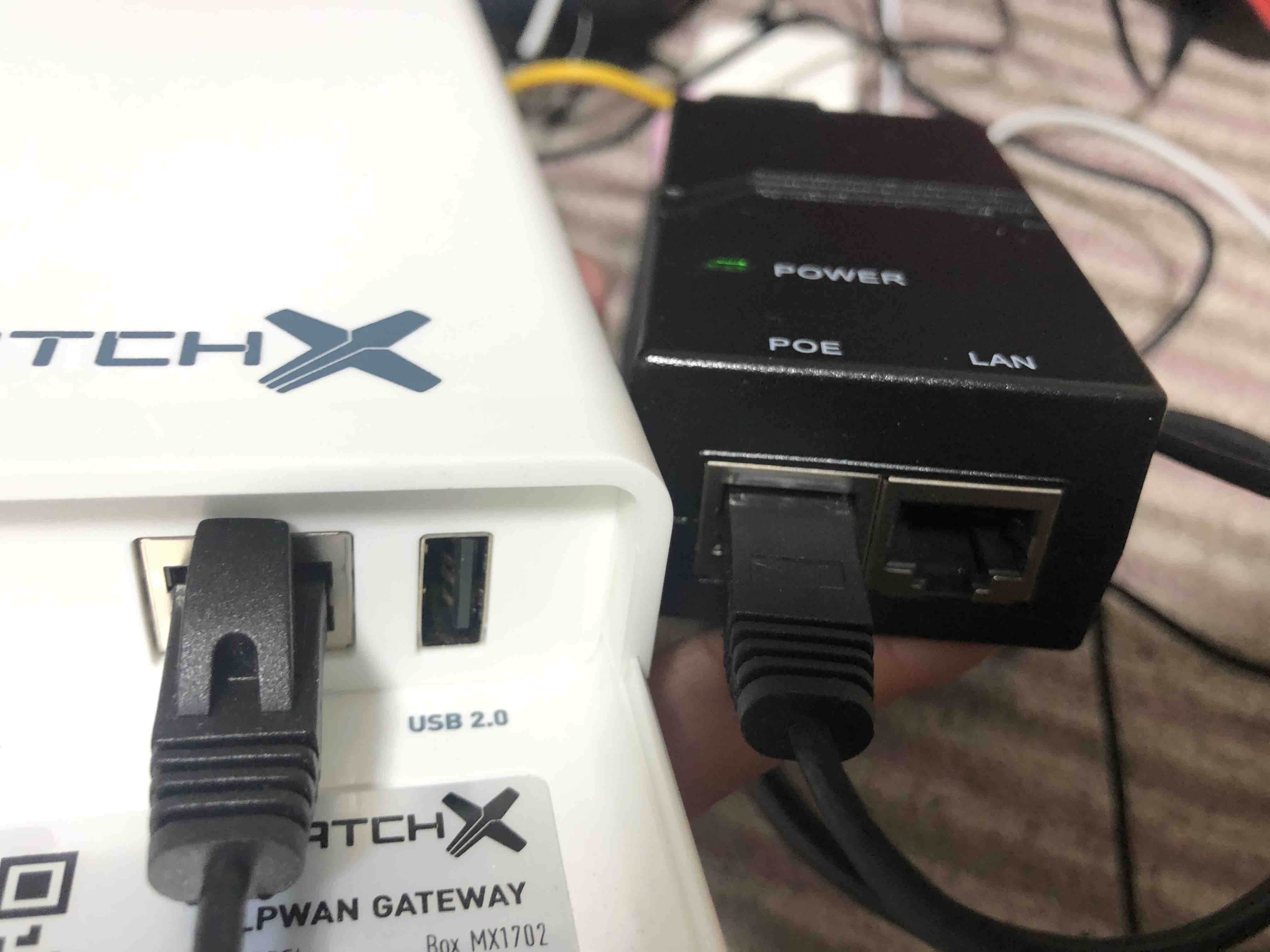

また、Gateway本体に搭載されている入出力ポートはこちら。

詳しくはスペックのところに記載します。

なおPoE経由で接続するとこのようになります。大体最近のLANケーブルはPoEに対応しているはずなので問題なく動作すると思います。

3. MatchX Gateway 特徴とスペック

気になるGatewayのスペックについては製品ページより抜粋します。

Description

LBT(Listen Before Talk)技術が採用されているため、データの衝突を避ける事ができるため、データ送信の信頼性を向上させることができます。

※LBTはキャリアセンス技術であり、日本では周波数によってキャリアセンスに必要な時間は異なるものの、必須な技術です。具体的にはARIB STD-T108に規定されています。電波出力制限なども規定されています。

特徴

- Securely Encrypted

- End to End(端末からLoRaWANサーバ)までを暗号化することによりデータのセキュリティを担保します。MatchX Gatewayはデータ自体を解読できません。

- Increased Efficiency

- 衝突なしで35kmのデータ送信を達成(日本では出力的に難しいと思われる)

- これはLBT技術(キャリアセンス)によるもの

- Weather Resistant Outdoor Gateway

- 外部環境に強い筐体

- Free Cloud Access

- 製品を購入すればLoRaWANサーバを無料で利用可能とのこと

- In-house firmware and hardware engineering

- ファームウェアとハードウェアエンジニアリングをインハウスで行うため、情報漏洩などに対して堅牢です

スペック

OS

- OpenWrt/LEDE

-

- LoRaWAN v1.02

LoRaモジュール

- SX1301搭載

- 電波出力:30dBm(日本では通常13dBmまで)

- 感度:-143dBm

- 通信範囲:20km(最大出力の場合)

周波数

- AS923(日本)対応

入力

- USB 2.0, PoE Port(Ethernet)/10/100 Mbit LAN

デバッグインタフェース

- USB Type C for UART, 4 GPIO pins

- その他

4. 参考情報

そもそもLoRaWANってなに?って人向けにはこちらをご紹介します。結構前にアールエスコンポーネンツでアルバイトをしていた際に書いた記事です。

またMatchX Gatewayについて詳しく知りたい方はこちらの開封の動画が参考になると思います。

また、一応公式のTwitterアカウントも存在しています。

最後に

現在、このGatewayを実際に動作確認して試しています。

動作確認と実際にどんな事ができるのかについても記事にまとめて更新したいですね。

最近は5Gの勢いが強く、こうしたLPWAN関係は前提的に下火であり、特に日本においてはLoRaWANは非常に厳しい状況にあります。私もあくまで趣味の範囲で遊んでいますが、もう一度注目を浴びる日のためにこうやってちょこちょこ記事を残したいですね。

技術コンサルって何してるの?

お久しぶりです。SecHack365の第一期生の@_tokina23です。現在は自動車セキュリティの技術コンサルティング業務や、某標準化などへの標準化貢献業務をやっています。

こちらの記事は「SecHack365 修了生 Advent Calendar 2019」の20日目になります。

SecHack365については以下を参照してください。

この記事で話すこと

技術コンサル屋さんがやっている仕事の内容や、普段作ってるスライドの例を紹介します。また役に立つ本などおまけも紹介します。

こんな人向け

技術コンサルが何しているのか知りたい/興味がある

来年から弊社に入る

コンサルに転職したい

私は現在所属している会社に今年の4月に入社しました。10月末までお仕事と研修を同時にやっている感じで、12月から本格的にお仕事にアサインされています。入社するまでは電気通信大学の大学院に所属しており、LoRaWANの研究をやっていました。それより昔は広島市立大学では自動車セキュリティの研究をしていました。

- 技術コンサルティングって具体的にどんなことやってるの?

- ひみつさんはどんな仕事をしているんですか?

- コンサルティング風なスライド作成術!~研究スライドとの違い~

- どんな資格が役に立ちそう?

- コンサル会社に入って役に立った本4選!

- 最後に

- (おまけ3)2019年買ってよかったランキング (Top5)

技術コンサルティングって具体的にどんなことやってるの?

突然ですが、皆さん「コンサル」って聞いてどう思いますか?どんなイメージが湧きますか?

よく技術界隈だと

- 「あいつら技術しらないじゃん」

- 「技術知らない人にネットワークの構築とか偉そうにされたくない」

- 「高いお金払ってできるかわからない机上の空論や絵に描いた餅を出されるのいみわからん」

といった具合のことをよく言われると思いますし、私もそう思ってました。今でもたまに思うことがあります。

そこで、入社~12月まで働いてみて、実際にどんな仕事をしているのか、どんな仕事があるのかを自分なりにまとめてみました。

技術的なコンサルティング業務には大体のような物があると考えています(あくまでこんな感じがある気がしているだけで、私はこの内一部だけに携わっています)

技術コンサルってこんなことやってる気がするよ

- 一般アドバイザリー業務

- 経営ロードマップなど

- リスクアドバイザリー業務

- 標準化やセキュリティのチェック項目に準拠しているかの監査?

- リスクアセスメント

- 定性的 and 定量的にアセスメント評価の実行

- 技術的知見に基づいたアドバイザリ業務

- ペネトレーション業務とそのアウトプット

- 標準化活動

- 標準化活動の策定支援業務

- 技術特化業務

- ソリューションアーキテクト

- RTO(レッドチームオペレーション)

- BTO(ブルーチームオペレーション)

- PTO(パープルチームオペレーション

- ペネトレーションテスト

- 研究開発

(おまけ1)よく聞くワードランキング

弊社に入って当たり前のように飛び交っているけど、最初全く知らなかったワード一覧を載せておきます!これで君もコンサルタントだ!!

| 順位 | ワード | 読み | 意味 | 使い方 |

|---|---|---|---|---|

| 1位 | MECE | みーしー | もれなくダブりがないこと | これちょっとMECEみが足りないよね? |

| 2位 | ASAP | えーえすえーぴー | As Soon As Possible、できるだけはやく | じゃあこれASAPでやりま~す |

| 3位 | TBD | てぃーびーでぃー | To Be Decided、急ぎじゃないけど決めないといけないこと | これTBDでやっときます |

| 4位 | アクションアイテム | あくしょんあいてむ | やるべきことのなにか、 | 今日の議事録からアクションアイテム抽出しといて |

| 5位 | ROI | あーるおーあい | Return On Investiment、投資利益率=費用対効果 | この案件ROI60%までいくら残ってる? |

(おまけ2)代表的なコンサルティング会社

そもそもコンサルティングの会社は大きく2種類に分けることができます。それは戦略系と総合系です。弊社はセキュリティ業務を持っているので、この総合系に相当します。

参考

戦略系の代表例...主に経営戦略をにない、経営課題を解決し、専門性を生かして企業の成長に貢献します

- マッキンゼー・アンド・カンパニー(通称:マッキンゼー)

- 株式会社ボストン・コンサルティング・グループ(通称:BCG)

- ベイン・アンド・カンパニー(ジャパン)(通称:ベイン)

- アーサー・D・リトル(ジャパン)株式会社(通常:アーサー)

総合系の代表例...戦略から実行を含めて企業の経営課題を解決する総合ファーム

- デロイトトーマツグループ

- PwC(プライスウォーターハウスクーパース) Japan グループ

- EY(アーンスト・アンド・ヤング) Japan グループ

- KPMGジャパン

- ABeam(アビームコンサルティング)

- 日本IBM

ひみつさんはどんな仕事をしているんですか?

具体的なお仕事をしすぎると私のお給料がアレされてしまうので簡単に。

弊社の私が所属しているチームでは、主に自動車セキュリティに関わるお仕事をしています。

具体的には言いづらいのですが、例えばある標準化策定に関わるアドバイザリー業務です。標準化策定の際に考える評価軸の検討や、リスクアセスメント、評価、その結果を取りまとめるといった具合です。

その他、新規手法や既存のMethodologyのリサーチなど、内容はクライアントに依存するため多種多様です。もはや隣の人がなにやっているのかわからないし、同期も皆バラバラに仕事しています。

私が仕事において、他の会社と違う大きな点はクライアントから仕事が降ってくる=同じ仕事を基本的にずっとしない、ということだと思っています。そのため、上記の例はあくまで一例で、今後技術が発展していくにつれ、最新の技術に触れることができ、場合によってはその標準化活動にも貢献できるのはやりがいにつながると思っています。

来年はペネトレとかやるかも…?

コンサルティング風なスライド作成術!~研究スライドとの違い~

突然ですが、コンサルタントが作るスライドは“エモい”です。私は入社以降この”エモい”スライドを作る練習をそれなりにしてきました。今回はその例の一部を紹介します。

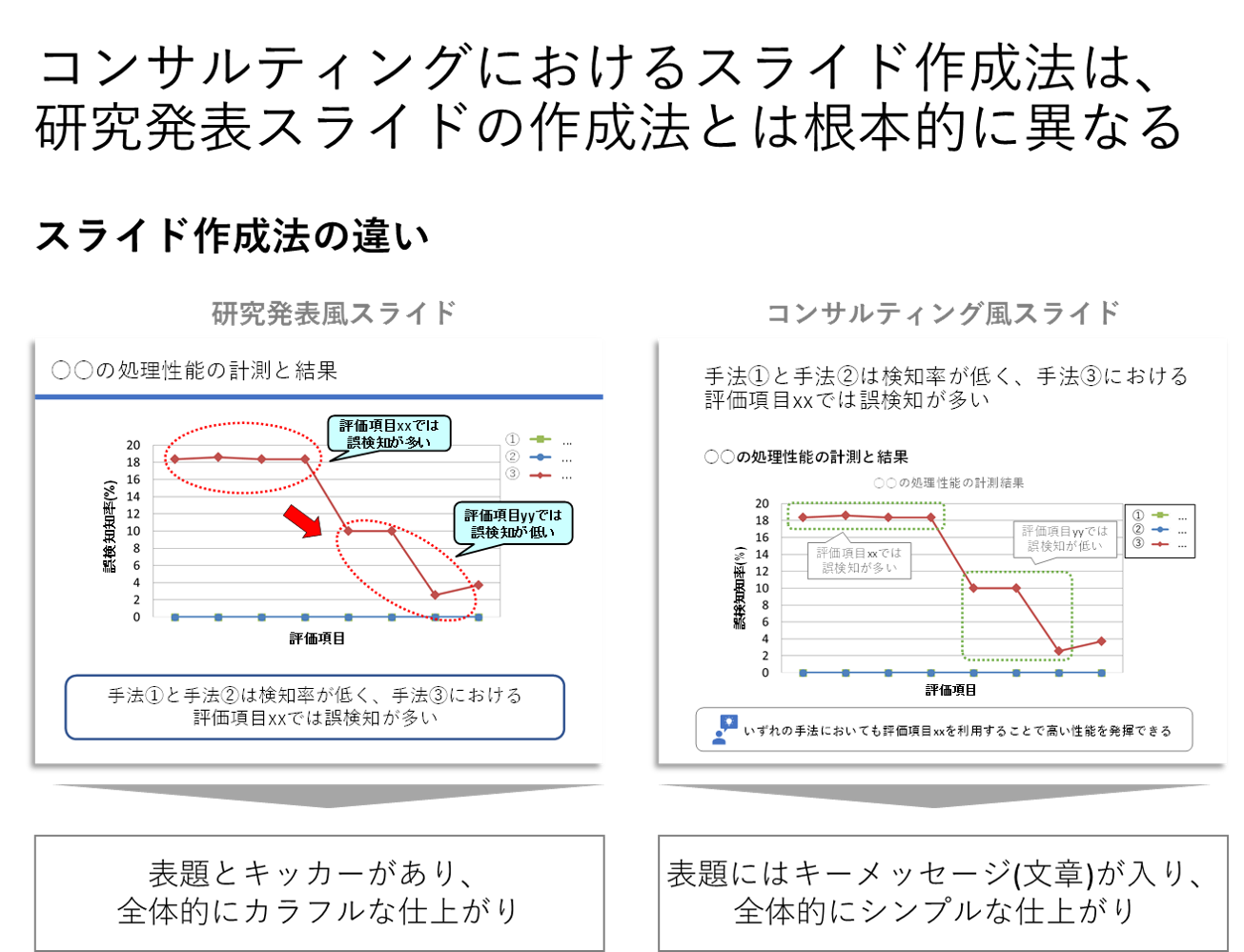

その”エモい”スライドは、一般的なスライドとは異なります。実際に例をお見せしましょう。

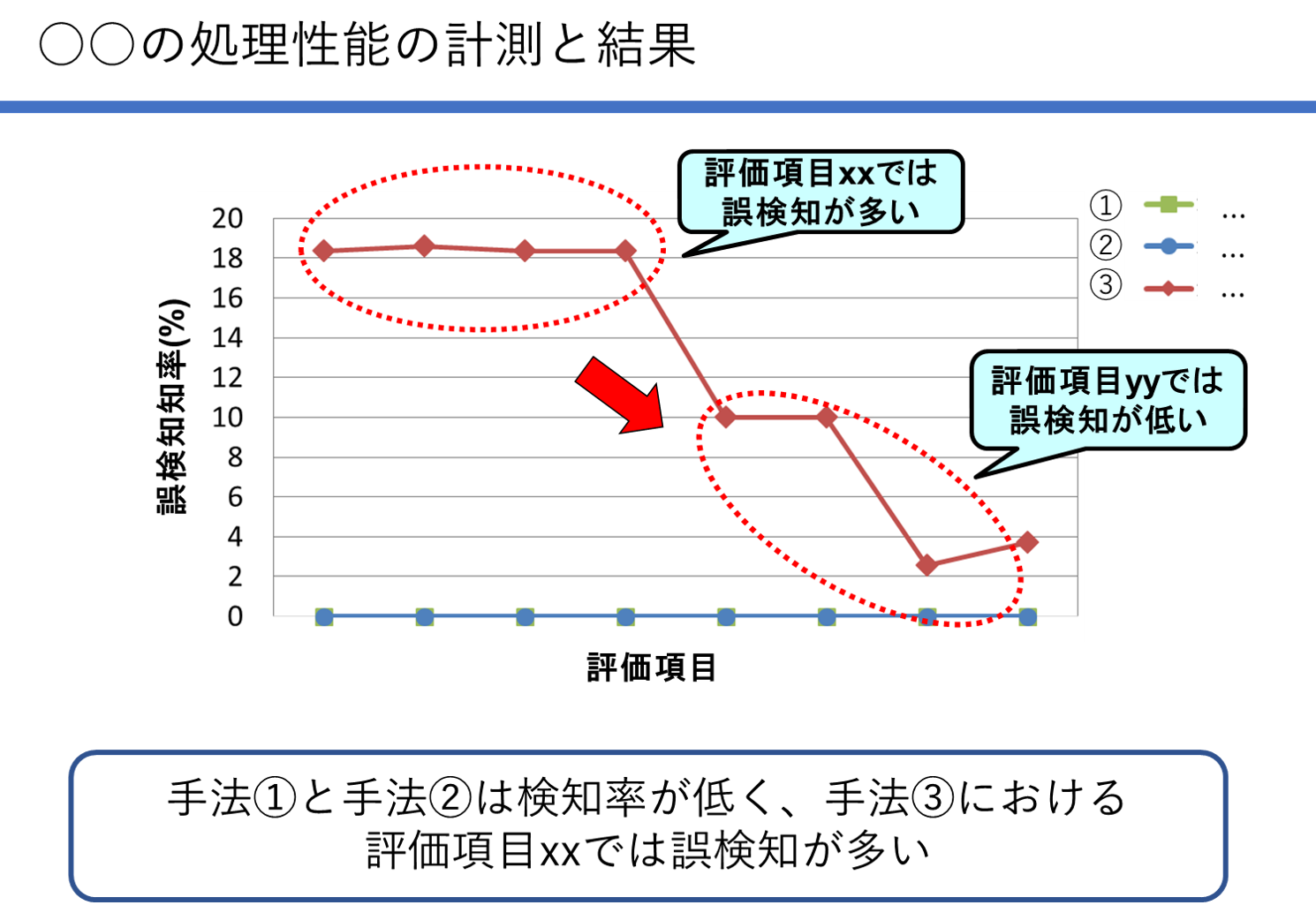

- 研究発表スライドの例

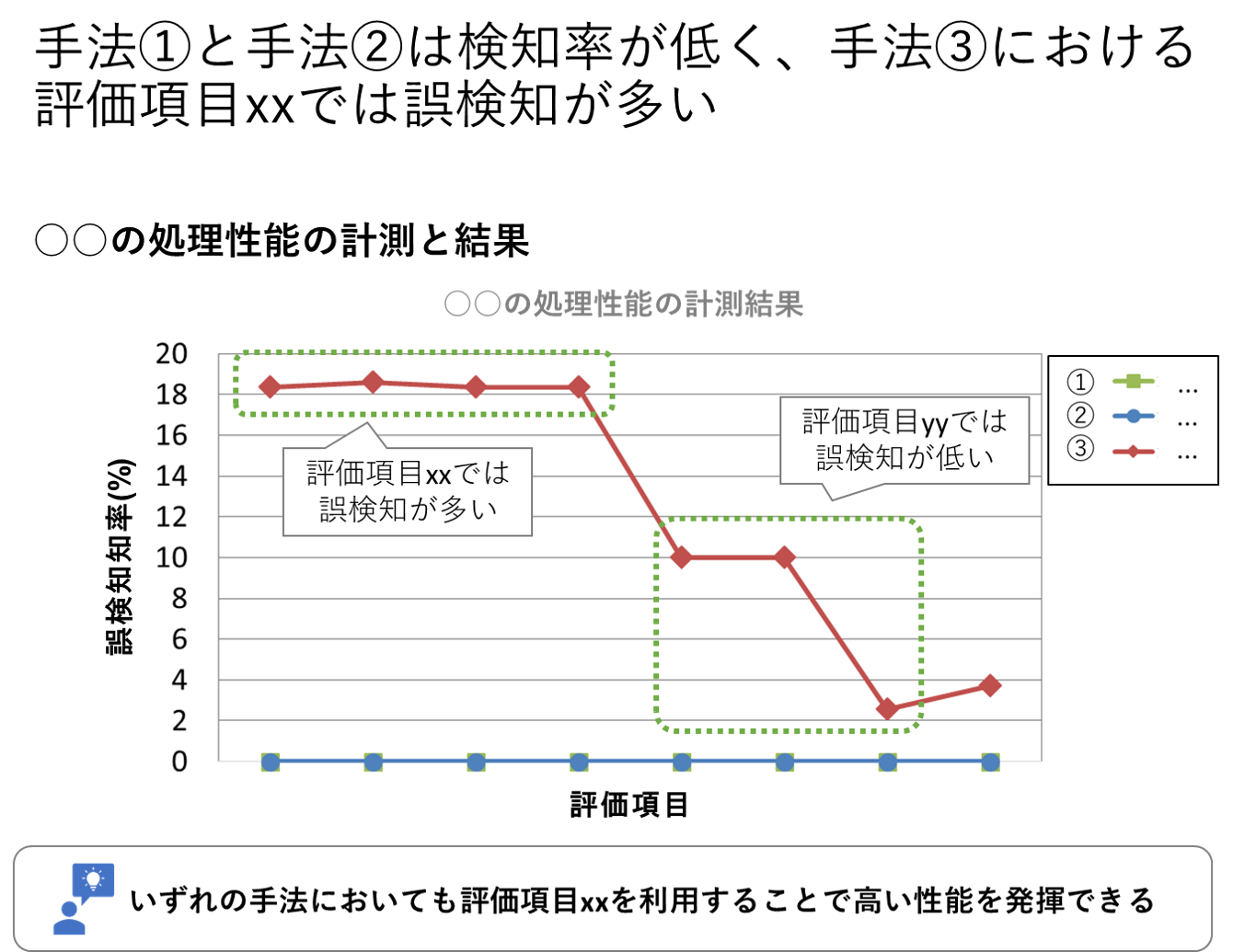

- コンサルティング業務でのスライドの例

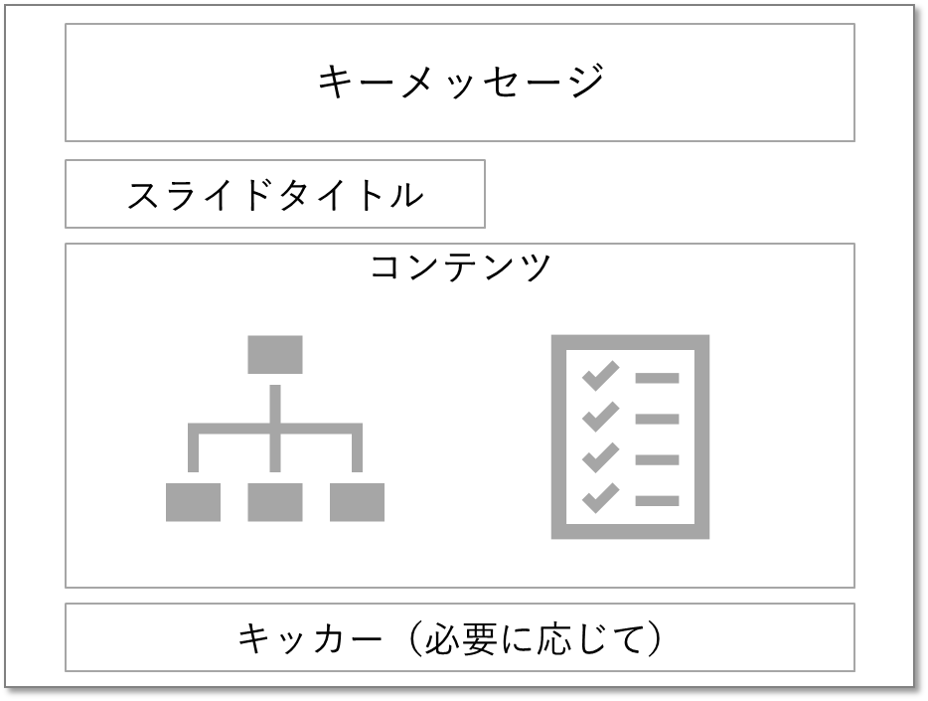

このように比較的カッチリしたスライドを作ります。またスライド上部や下部のメッセージが通常のスライドと微妙に異なるのがわかると思います。比較すると以下のような感じです。

研究発表風スライドでは、全体的に丸い図や、色付きの図が多く、カラフルです。また、表題とキッカー(下部のメッセージ)があります。これに対して、コンサルティング風スライドでは、上部にキーメッセージがあり、キッカーでは結論を述べています。また色もできるだけシンプルなものを使っています。

コンサルティング風スライドのフォーマットをまとめるとだいたい以下な感じです。

スライドタイトルがキーメッセージの下に来るのが特徴的です。

弊社では成果物=PPT資料が多いです。そのため、このような”コンサルらしい”クオリティの高い資料は、クライアント満足度に直結するため非常に重要なのです。

どんな資格が役に立ちそう?

一般的なセキュリティ全般の資格を持っておいて損はないと思います。こちらが参考になるでしょう。

横断的な技術の紹介についてはザックさんのツイートが秀逸です!!

情報セキュリティ資格の範囲とレベル感。ご参考に。(色々議論できると思うけど・・) pic.twitter.com/pdj5x0J3bL

— 白船(田中ザック) (@yamatosecurity) 2019年11月28日

主にこれ取っとけばいいだろうみたいなやつ

- CISSP(セキュリティプロフェッショナル認定資格制度)

- 情報処理安全確保支援士

- 応用情報技術者

- ネットワークスペシャリスト

- CISA(公開情報システム監査人)

- OSCP(Offensive Security Certified Professional)

- GSE(GIAC Security Expert)

- Security+

その他英語の資格など

コンサル会社に入って役に立った本4選!

研修などで合計25000円分くらいの書籍をもらったのですが、そのほとんどはいらないやつだったので、その中で使えるやつだけを紹介します!

- 仮説思考 BCG流 問題発見・解決の発想法

「仮説思考」は物事の説明や、ストーリーメイクの上で非常に重要な考え方です。LTをやっている人や、普段セキュリティの勉強会で話している人ではあまり意識されている方は多くないかもしれませんが、この「仮説思考」を意識し、物事を検証していくことは相手(=クライアント)を納得させる技術として必須のものです。こちらの本は、そうした仮説思考について体系的に学ぶことができました。

- 考える技術・書く技術―問題解決力を伸ばすピラミッド原則

本の内容は和訳なため、一部分かりづらいですが、この本を読むと論点をピラミッド型に揃えることが一応できるようになると思います。また、段ごとに同じレベルもしくは粒度を揃えることができるようになるはずです。これは仮説思考の役に立つ他、分析する際のMECE感の確認などにも有効です。

- 外資系コンサルのスライド作成術―図解表現23のテクニック

コンサルの命はまさに”図の作成能力”、もっというとパワポ力ですw、ですがこれが案外馬鹿にできない、難しいのです。私はもともとPPTの図作成能力は高い方だと思っていたのですが、この”コンサルらしさ”を醸し出すスライドは、思ってた以上に作成が難しいです。未だにできている気がしません。この本は、どうやって作ればいいかな?と悩んだときに役に立つはずです。

- 伝わるデザインの基本 増補改訂版 よい資料を作るためのレイアウトのルール

先程の”図の作成能力”に加え、らしさをより深めるのであればレイアウトや配色にも気をつけなければいけません。こちらの本は、私が個人的に欲しかったこともあって購入した本です。広告やポスター作成、名刺作成などイラスト力全体の向上に役立つ非常に良い本だと思います。

最後に

仕事を初めて以来、初めてコンサルティングや弊社について記事に書きました(そもそも記事も書いてない)。こうしたお仕事に携わる人はそう多くはないため、多くの人にどういったお仕事をしているのか、どんなスライドを作っているのかを知って貰う良い機会でした。

また先月で研修も無事終わり、来年からは本格的に様々な業務に関わっていくことになると思います。より多くの業務に携われるということは、自分の顔を売るチャンスでもあり、これからのキャリアの方針に非常に関わってくる時期にもなってくるのかなと思ってます。

セキュリティに関する資格の勉強や英語の勉強をしながら、色々チャレンジでいたらいいなと思っています。それに来年度から弊社に入ってくれる知り合いの方のためにも先輩らしさも身に着けていかないと。。。

たまにはなにかの開発をしたいなあ・・・

(おまけ3)2019年買ってよかったランキング (Top5)

| 順位 | 購入したもの |

|---|---|

| 1位 | バイク(CB400SF) |

| 2位 | Macbook Pro 13インチ(2018年モデル) |

| 3位 | 人を駄目にするクッション |

| 4位 | AirPods Pro |

| 5位 | 外付けモバイルディスプレイ 13インチ |

社会人になって、まず私が大事にしたのは「長く続けられる生活スタイルを確立する」ことでした。持っていた車も手放してしまったので、思い切ってバイクを買ってみたり、こたつ×人を駄目にするクッションでだめになってみたり、そうした生活の少しだけ豊かにしてくれるものに投資をしてみました。...欲しい物を買っただけです!

今年ものこり僅かですが、皆さんいかがお過ごしでしょうか。良い年末になるといいですね。

良いお年を!...メリークリスマス!